Avez-vous un Compte G mail ?

Utilisez-vous le réseau social Facebook ?

Aimeriez-vous découvrir comment savoir si votre compte est piraté par un inconnu ou utilisé par une autre personne ?

voici comment les pirates informatiques set les hackeurs sont représentés sur le web

Mesdames et messieurs j’ai l’honneur de vous montrer comment

savoir si votre boite email est piratée

La plus part des utilisateurs des ordinateur et téléphone

mobile ont tendance de sous-estimé

l’aspect sécurité dans leurs vie quotidienne or cela vous coûtera la

peau cassé un jour

Actuellement les entreprises utilisent plus les adresses

email généralement des réseaux sociaux pour la communication interpersonnelle

Imaginez que vous aillez la malchance que votre compte soit

piraté par quelqu’un mal intentionné

En accédant dans

ton compte il envoie d’email à tes correspondants

à ton nom « bonjour monsieur le

caissier veuillez envoyer 10 Milles

dollars aux comptes des investisseurs suivants mon téléphone n’est disponible

exécution à vous votre chez de service

…. La suite…»

Aujourd’hui grâce à l’avancé scientifique, technologie et de

logiciels précieux il est possible de déchiffré les mots dépasse que les utilisateurs pensent être secret

Autre moyen Par le cryptanalyse qui est une branche de la

science informatique qui consiste à déchiffrer les chiffré caché à l’aide des

algorithmes de cryptanalyse

Avez-vous un Compte

Gmail ?

Utilisez-vous le réseau social Facebook ?

Aimeriez-vous

découvrir comment savoir si votre

compte est piraté par un inconnu ou

utilisé par une autre personne ?

Voici comment

faire :

Mesdames et messieurs votre attention s’il vous plait ici

nous n’apprenons pas comment piraté, comment espionner nous sommes là juste

pour lutter contre les antivaleurs qui mette les métiers IT en danger

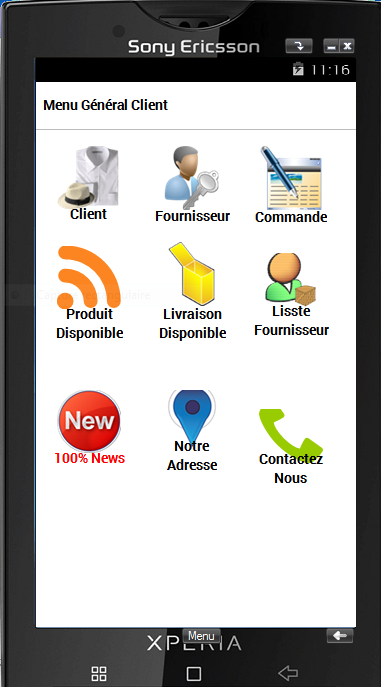

voici les étapes :

cliquez sur detaille situé en bas de votre compte

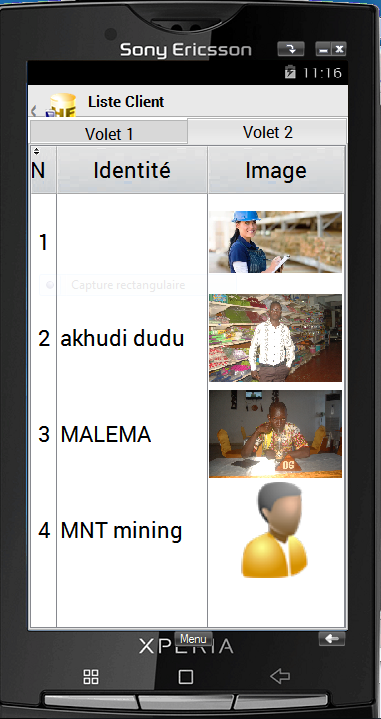

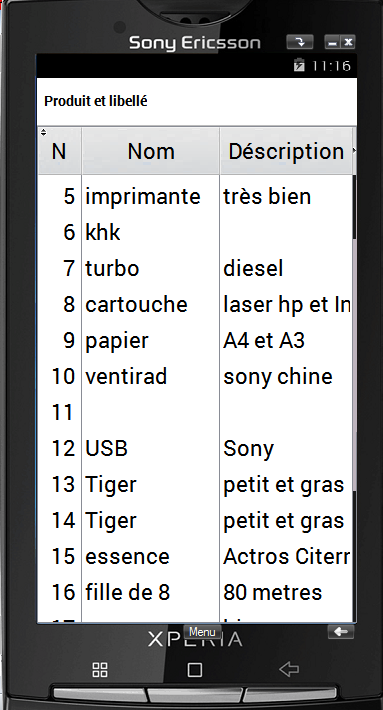

vous verrez l'image suivante

un tableau si qui détermine le type d'accès et l'emplacement

si votre compte est utilisé par quelqu'un d'autre vous verrez dans le tableau emplacement le lieu dont le compte est piraté

je vous présente un site spéciale dédie à la recherche d'IP des ordinateur

les ordinateurs se communiquent sur les réseaux sociaux l'adresse IP comme étant leur Identité unique sur le réseaux

www.trouve-ip.com